В начале 2024 года в APT-атаках по всему миру чаще всего использовались уязвимости в инструментах удалённого доступа и WinRAR

В начале 2024 года среди самых распространённых мишеней APT-атак оказались сервисы удалённого доступа и инструменты разграничения доступа, такие как Windows SmartScreen. Также злоумышленники продолжили активно использовать уязвимости в WinRAR, которы...

В начале 2024 года среди самых распространённых мишеней APT-атак оказались сервисы удалённого доступа и инструменты разграничения доступа, такие как Windows SmartScreen. Также злоумышленники продолжили активно использовать уязвимости в WinRAR, которые в 2023 году чаще всего эксплуатировались в атаках наряду с MS Office. К таким выводам пришли эксперты «Лаборатории Касперского», проанализировав доступные данные об APT-атаках за 2023 год — начало 2024 года.

АРТ-атака (Advanced Persistent Threat) — это целевая продолжительная атака повышенной сложности. Злоумышленники проникают во внутреннюю сеть, чтобы собрать конфиденциальную или любую другую ценную информацию и использовать её в своих целях. Они стараются как можно дольше оставаться незамеченными и могут использовать для этого сложные инструменты.

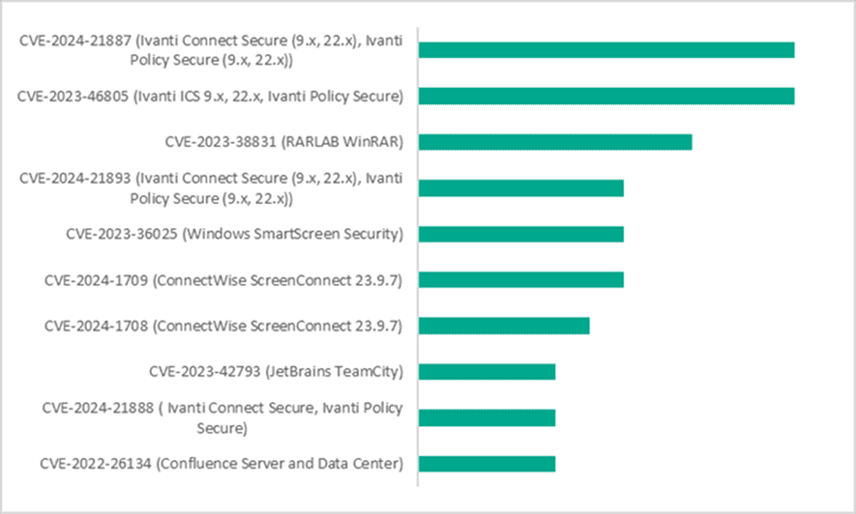

В первом квартале 2024 года атакующие чаще всего использовали уязвимости типа внедрение команд и обход аутентификации в программном обеспечении Ivanti для кибербезопасности и системного управления — CVE-2024-21887 и CVE-2023-46805 соответственно.

Популярность CVE-2024-21887, вероятно, связана с её новизной. Злоумышленники обычно активно используют уязвимости в первые недели после их регистрации и публикации — до того, как компании успеют выпустить обновления. Уязвимость CVE-2023-46805 может использоваться в связке с CVE-2024-21887. На третьем месте — уязвимости в WinRAR, которые были обнаружены ещё в 2023 году, но продолжают активно использоваться в целевых атаках. Пользователи не всегда могут распознать подозрительные архивные файлы, чем активно пользуются злоумышленники.

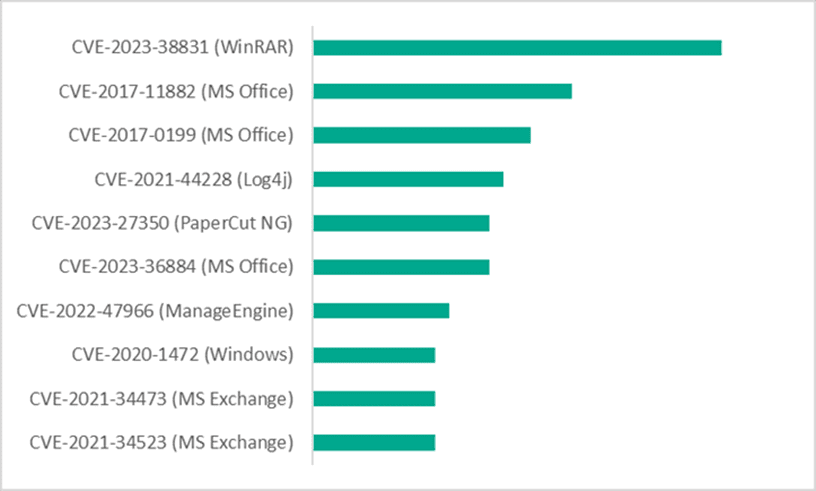

В 2023 году в APT-атаках чаще всего эксплуатировались уязвимости в WinRAR (CVE-2023-38831) и в программах MS Office (CVE-2017-11882 и CVE-2017-0199).

«Традиционно на первом месте по распространённости в APT-атаках были эксплойты для MS Office — это связано с популярностью OC Windows и программного обеспечения для неё среди корпоративных пользователей. Однако последние данные показывают изменение этого тренда: чаще стали использоваться уязвимости в WinRAR», — комментирует Александр Колесников, эксперт по кибербезопасности «Лаборатории Касперского».

Чтобы минимизировать риски APT-атак, «Лаборатория Касперского» рекомендует организациям:

выстроить процесс исправления уязвимостей, чтобы вовремя обнаруживать их внутри инфраструктуры и устанавливать обновления. Например, в этом могут помочь решения Kaspersky Security для бизнеса и Kaspersky Vulnerability Data Feed;

регулярно проводить оценку безопасности ИТ-инфраструктуры, чтобы выявлять и устранять уязвимости до того, как они станут точкой входа для атакующих;

для защиты компаний от широкого спектра угроз можно использовать комплексные решения, например из линейки Kaspersky Symphony. Они помогают обеспечить защиту в режиме реального времени, отслеживать угрозы, исследовать и реагировать на них с помощью решений уровня EDR и XDR. Защитные продукты из этой линейки подойдут организациям любого размера и отрасли, в них предусмотрена возможность перехода другой более подходящий уровень в зависимости от потребностей компании.