Целевая атака на организации в регионах Донецка, Луганска, Крыма выявлена «Лабораторией Касперского»

В конце 2022 года эксперты «Лаборатории Касперского» выявили атаку на правительственные, сельскохозяйственные и транспортные организации, расположенные в регионах Донецка, Луганска и Крыма; кампания кибершпионажа длится как минимум с сентября 2021 го...

В конце 2022 года эксперты «Лаборатории Касперского» выявили атаку на правительственные, сельскохозяйственные и транспортные организации, расположенные в регионах Донецка, Луганска и Крыма; кампания кибершпионажа длится как минимум с сентября 2021 года, сообщает ЛК во вторник.

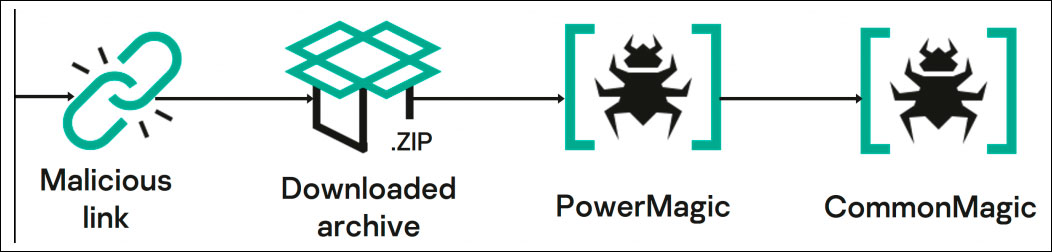

В атаке используется ранее неизвестное специалистам по кибербезопасности вредоносное ПО — сложный модульный фреймворк, который эксперты «Лаборатории Касперского» назвали CommonMagic. Он устанавливается после заражения устройства PowerShell-бэкдором.

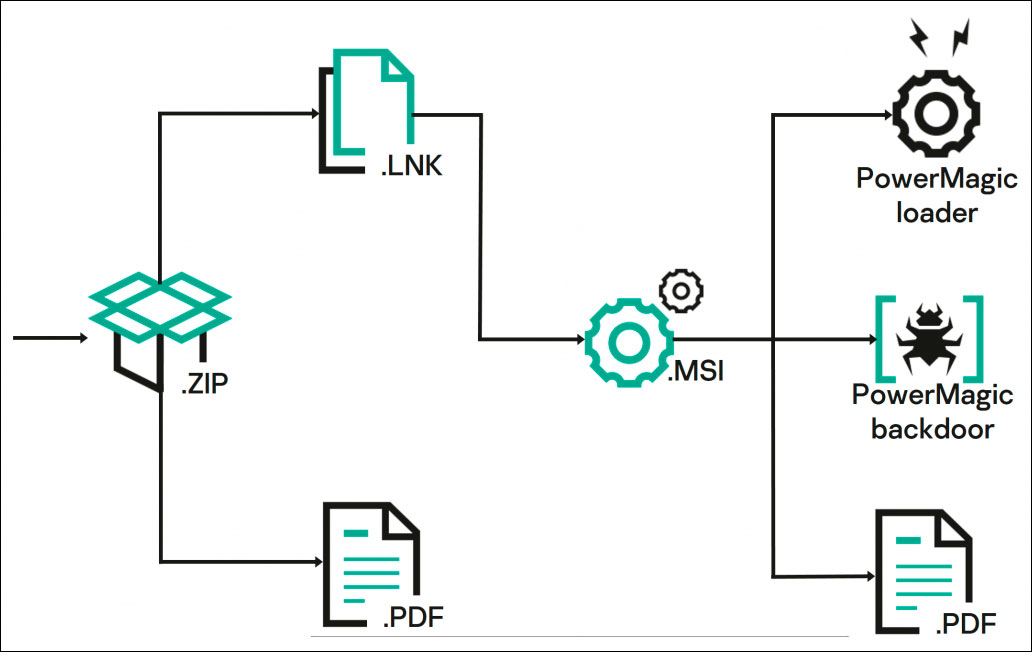

Как происходит заражение. Предположительно атака начинается с рассылки целевых фишинговых писем по электронной почте якобы от государственной организации. Жертва скачивает с вредоносного веб-сервера ZIP-архив, в котором содержатся два файла. Первый — безвредный документ-приманка (в формате PDF, XLSX или DOCX), второй — вредоносный LNK-файл с двойным расширением (например, .pdf.lnk).

Если скачать архив и нажать на ярлык, на устройство проникает бэкдор PowerMagic. Он получает команды из удалённой папки, расположенной в публичном облаке, выполняет их и затем загружает результаты исполнения файлов обратно в облако. PowerMagic внедряется в систему и остаётся в ней после перезагрузки заражённого устройства.

Эксперты полагают, что PowerMagic используется также для развёртывания вредоносной платформы CommonMagic, которая состоит из нескольких модулей. Каждый из них представляет собой исполняемый файл, который обменивается данными с другими модулями. Программное обеспечение может красть файлы с USB-устройств, а также делать скриншоты каждые три секунды и отправлять их атакующим.

На момент публикации эксперты не выявили прямой связи кода и данных с какими-либо известными ранее кампаниями. Однако данная угроза до сих пор активна, и исследование продолжается.

«Мы следим за этой кампанией. Примечательны в ней не вредоносное ПО и техники — они не самые хитроумные, а то, что в качестве командно-контрольной инфраструктуры используется облачное хранилище. Мы продолжим исследовать эту угрозу и, надеюсь, сможем позднее рассказать о CommonMagic больше», — комментирует Леонид Безвершенко, эксперт по кибербезопасности в «Лаборатории Касперского».

Полный отчёт о кампании CommonMagic можно прочитать здесь.